Państwowi hakerzy z Korei Północnej atakują firmy kryptowalutowe przy użyciu kilku unikalnych rodzajów złośliwego oprogramowania wdrażanych wraz z różnymi oszustwami, w tym fałszywymi spotkaniami Zoom.

Powiązana z Koreą Północną grupa UNC1069 została zaobserwowana podczas atakowania sektora kryptowalutowego w celu kradzieży wrażliwych danych z systemów Windows i macOS, z ostatecznym celem ułatwienia kradzieży finansowej.

Oceniono, że UNC1069 jest aktywna od kwietnia 2018 roku. Grupa ta ma historię prowadzenia kampanii inżynierii społecznej dla zysków finansowych, używając fałszywych zaproszeń na spotkania i podając się za inwestorów renomowanych firm.

Fałszywe połączenie Zoom wdraża atak złośliwym oprogramowaniem na firmę kryptowalutową

W swoim najnowszym raporcie badacze Google Mandiant szczegółowo opisali swoje śledztwo w sprawie włamania do firmy FinTech z branży kryptowalutowej. Według śledczych, włamanie rozpoczęło się od przejęcia konta Telegram należącego do jednego z dyrektorów firmy z branży krypto.

Atakujący wykorzystali przejęty profil, aby skontaktować się z ofiarą. Stopniowo budowali zaufanie, zanim wysłali zaproszenie z Calendly na wideospotkanie. Link do spotkania kierował ofiarę na fałszywą domenę Zoom, hostowaną na infrastrukturze kontrolowanej przez atakujących.

Podczas rozmowy ofiara zgłosiła, że widziała coś, co wyglądało na deepfake wideo dyrektora generalnego innej firmy kryptowalutowej.

„Chociaż Mandiant nie był w stanie odzyskać dowodów kryminalistycznych, aby niezależnie zweryfikować użycie modeli AI w tym konkretnym przypadku, zgłoszony podstęp jest podobny do wcześniej publicznie zgłoszonego incydentu o podobnych cechach, w którym również rzekomo użyto deepfake’ów” – stwierdzono w raporcie.

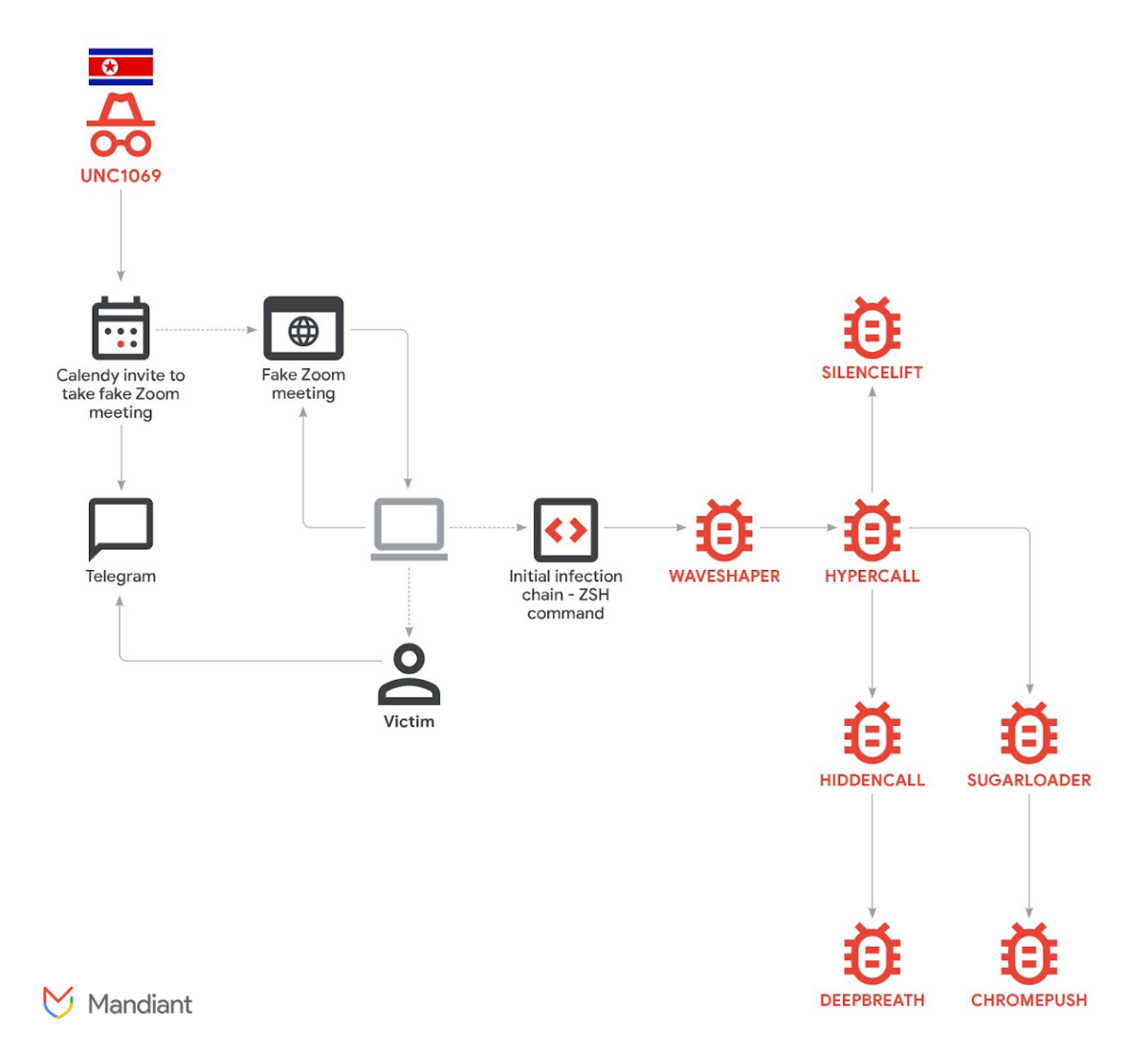

Łańcuch ataku. Źródło: Google Cloud

Łańcuch ataku. Źródło: Google Cloud Atakujący stworzyli wrażenie problemów z dźwiękiem podczas spotkania, aby uzasadnić następny krok. Polecili ofierze uruchomienie poleceń diagnostycznych na swoim urządzeniu. Te polecenia, dostosowane zarówno do systemów macOS, jak i Windows, potajemnie zainicjowały łańcuch infekcji. W rezultacie aktywowano kilka komponentów złośliwego oprogramowania.

Mandiant zidentyfikował siedem różnych typów złośliwego oprogramowania użytych podczas ataku. Narzędzia te zostały zaprojektowane do uzyskiwania dostępu do pęku kluczy i kradzieży haseł, pobierania ciasteczek przeglądarki i informacji logowania, uzyskiwania informacji o sesji Telegram oraz zdobywania innych prywatnych plików.

Śledczy ocenili, że cel był podwójny: umożliwić potencjalną kradzież kryptowalut oraz pozyskać dane, które mogłyby wspierać przyszłe ataki socjotechniczne. Śledztwo ujawniło niezwykle dużą liczbę narzędzi zainstalowanych na jednym hoście.

Klastry oszustw powiązanych ze sztuczną inteligencją wykazują wyższą efektywność operacyjną

Incydent ten jest częścią szerszego schematu. Powiązane z Koreą Północną grupy wyłudziły ponad 300 milionów dolarów, podszywając się pod zaufane osoby z branży podczas fałszywych spotkań Zoom i Microsoft Teams.

Skala aktywności w ciągu roku była jeszcze bardziej uderzająca. Jak donosi Cryptopolitan, północnokoreańskie grupy zagrożeń były odpowiedzialne za kradzież cyfrowych aktywów o wartości 2,02 miliarda dolarów w 2025 roku, co stanowi wzrost o 51% w porównaniu z rokiem poprzednim.

Chainalysis ujawnił również, że klastry oszustw powiązane z dostawcami usług AI wykazują wyższą efektywność operacyjną niż te, które nie mają takich powiązań. Według firmy, ten trend sugeruje przyszłość, w której AI stanie się standardowym elementem większości operacji oszustw.

W raporcie opublikowanym w listopadzie ubiegłego roku, Google Threat Intelligence Group (GTIG) zwróciła uwagę na wykorzystanie przez atakującą grupę narzędzi generatywnej sztucznej inteligencji (AI), takich jak Gemini. Używają ich do tworzenia materiałów wabikowych i innych komunikatów związanych z kryptowalutami w ramach swoich kampanii inżynierii społecznej.

Co najmniej od 2023 roku grupa przeszła od technik spear-phishingu i celowania w tradycyjne finanse (TradFi) do branży Web3, takiej jak scentralizowane giełdy (CEX), deweloperzy oprogramowania w instytucjach finansowych, firmy wysokich technologii oraz osoby w funduszach venture capital.

Google.

Zaobserwowano również, że grupa próbuje nadużywać Gemini do opracowywania kodu służącego do kradzieży aktywów kryptowalutowych. W swoich kampaniach wykorzystują także deepfake’i — obrazy i wideo udające osoby z branży kryptowalutowej — aby rozprzestrzeniać backdoora o nazwie BIGMACHO, podszywając go pod zestaw SDK do oprogramowania Zoom.