Dans un revers significatif pour la sécurité de la blockchain, le protocole Layer 1 Saga a confirmé cette semaine une exploitation dévastatrice de 7 millions de dollars sur sa chaîne SagaEVM, forçant la suspension immédiate et temporaire de toutes les opérations du réseau. Cette violation, rapportée initialement par The Block, met en lumière les vulnérabilités persistantes même au sein des écosystèmes blockchain spécialisés conçus pour l’évolutivité et les besoins des développeurs. En conséquence, l’équipe du projet a lancé une enquête approfondie afin d’évaluer l’ampleur des dégâts et de coordonner les efforts de récupération pour les utilisateurs touchés.

Exploitation de Saga : Analyse de la faille de 7 millions de dollars

Le protocole Saga, un réseau blockchain conçu pour donner aux développeurs des “Chainlets” dédiés et parallélisés, a été confronté à une défaillance critique de sécurité. Plus précisément, l’exploitation a visé sa chaîne SagaEVM, un environnement compatible avec l’Ethereum Virtual Machine. Les attaquants ont réussi à extraire des actifs numériques d’une valeur estimée à 7 millions de dollars. Suite à l’incident, l’équipe de développement principale a pris la décision décisive d’arrêter le réseau. Cette suspension vise à prévenir tout retrait non autorisé supplémentaire et à permettre une analyse médico-légale de l’origine de la faille.

Les sociétés de sécurité blockchain, souvent les premiers intervenants lors de tels événements, ont probablement commencé à tracer les fonds volés à travers diverses adresses. Pendant ce temps, les communications publiques de l’équipe ont souligné leur engagement envers la transparence durant le processus de récupération. Cet événement s’inscrit dans une tendance inquiétante d’exploitations visant les ponts cross-chain et les nouvelles solutions Layer 1 tout au long de 2024 et jusqu’en 2025. Pour contextualiser, la valeur totale dérobée aux protocoles crypto a dépassé 1,7 milliard de dollars rien qu’en 2024, selon les agrégateurs du secteur.

Comprendre le protocole Saga et son architecture

Pour saisir l’impact, il faut comprendre ce que construit le protocole Saga. Saga fonctionne comme une blockchain Layer 1 dans l’écosystème Cosmos, utilisant un mécanisme de consensus Proof-of-Stake délégué. Son innovation principale est le déploiement automatisé de blockchains verticalement intégrées et spécifiques aux applications, appelées Chainlets. Ces Chainlets partagent la sécurité avec la chaîne principale Saga tout en offrant aux développeurs une personnalisation du débit et des structures de frais.

Le composant exploité, SagaEVM, fournit aux développeurs un environnement similaire à Ethereum. Cette compatibilité vise à attirer des projets issus de la vaste communauté de développeurs Ethereum. L’architecture isole théoriquement les applications dans leurs propres Chainlets, ce qui devrait contenir les incidents de sécurité. Cependant, la faille sur la chaîne principale SagaEVM suggère une vulnérabilité dans une ressource partagée ou un mécanisme de pont. Le tableau ci-dessous présente les aspects clés de la conception de Saga :

| Fonctionnalité | Description |

| Chainlets | Blockchains dédiées et parallèles pour des applications individuelles. |

| Consensus | Proof-of-Stake délégué (dPoS) via Cosmos SDK. |

| Machine virtuelle | SagaEVM (compatible EVM) et support CosmWasm. |

| Proposition de valeur clé | Scalabilité horizontale et frais prédictibles pour les développeurs. |

Analyse d’experts sur la posture de sécurité des Layer 1

Les chercheurs en sécurité notent systématiquement que les nouveaux protocoles Layer 1 subissent une forte pression pour lancer rapidement des fonctionnalités. Ce rythme peut parfois amener à des compromis dans les cycles rigoureux d’audits de sécurité. « La complexité des environnements interopérables comme SagaEVM introduit des vecteurs d’attaque uniques », explique un auditeur de smart contracts vétéran qui a souhaité garder l’anonymat en raison d’accords clients. « Bien que l’isolement des Chainlets soit solide en théorie, les ponts et précompilés partagés entre eux deviennent des cibles de grande valeur. Toute nouvelle implémentation de machine virtuelle doit subir une revue exhaustive et éprouvée en conditions réelles. »

Historiquement, de nombreuses failles majeures proviennent non pas d’échecs cryptographiques fondamentaux, mais d’erreurs de logique dans le code des smart contracts ou de points de centralisation dans les conceptions de ponts. La suspension immédiate du réseau, bien que perturbatrice, est une réponse standard de crise. Elle permet aux développeurs de corriger la vulnérabilité sans que l’attaquant puisse continuer à siphonner des fonds. Le véritable test sera cependant la rigueur de l’analyse post-mortem et la solidité de la solution proposée.

Impact immédiat et conséquences sur le marché au sens large

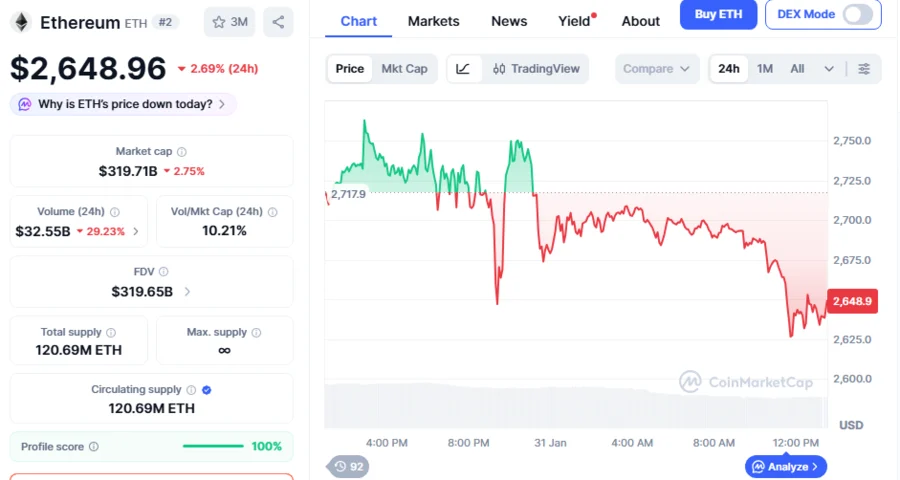

L’impact direct de l’exploitation de 7 millions de dollars sur Saga est multiple. Premièrement, toutes les transactions et applications sur le mainnet Saga et la chaîne SagaEVM sont suspendues. Ce gel perturbe les développeurs et les utilisateurs finaux dépendant du réseau. Deuxièmement, la perte financière ébranle la confiance des investisseurs et des utilisateurs dans la maturité sécuritaire du protocole. Les données du marché montrent généralement une forte baisse de la valeur du token natif suite à de telles annonces, ainsi qu’un regain de surveillance sur les réseaux sociaux.

En outre, cet incident alimente le récit plus large des risques de sécurité dans la DeFi et la blockchain. Les autorités de régulation citent souvent de tels exploits lorsqu’elles plaident pour un contrôle plus strict du secteur des cryptomonnaies. Pour les solutions concurrentes Layer 1 et Layer 2, cet événement sert d’avertissement. Il souligne la priorité non négociable de la sécurité sur la rapidité de mise sur le marché. Les principales conséquences immédiates incluent :

- Temps d’arrêt du réseau : Toutes les opérations sont suspendues indéfiniment pendant l’enquête.

- Perte financière : 7 millions de dollars de fonds d’utilisateurs et du protocole sont compromis.

- Dommage réputationnel : La confiance dans le modèle de sécurité de Saga doit être reconstruite.

- Incertitude pour les développeurs : Les projets construits sur Saga pourraient reconsidérer ou suspendre leur travail.

La voie vers la récupération et l’amélioration de la sécurité

Le processus de récupération de l’équipe Saga suivra les protocoles établis dans l’industrie de la blockchain. Initialement, l’équipe doit identifier la vulnérabilité exacte, qu’elle se situe dans un smart contract, un pont ou le logiciel client principal de la chaîne. Par la suite, les développeurs écriront et testeront un correctif ou une mise à jour pour remédier définitivement au problème. Cette mise à jour sera ensuite proposée aux validateurs du réseau pour approbation de gouvernance et mise en œuvre.

Parallèlement, l’équipe collaborera probablement avec des sociétés de sécurité et les forces de l’ordre pour tracer les fonds volés. Bien que la récupération d’actifs crypto après un vol soit notoirement difficile, certains fonds peuvent être gelés s’ils sont transférés vers des exchanges centralisés. Un élément crucial sera la publication d’un rapport d’analyse post-mortem détaillé. Une documentation transparente de la cause première et des actions correctives est essentielle pour regagner la confiance de la communauté. Enfin, l’équipe pourrait envisager la création d’un fonds de restitution ou d’un programme d’assurance pour les utilisateurs affectés, bien que de telles mesures soient complexes et non garanties.

Conclusion

L’exploit de 7 millions de dollars sur la chaîne SagaEVM représente un revers majeur pour la sécurité de ce protocole Layer 1 innovant. Cet événement rappelle avec force à l’ensemble de l’industrie blockchain que des architectures sophistiquées doivent être accompagnées de pratiques de sécurité tout aussi robustes et auditées. La suspension temporaire du réseau, bien que nécessaire, souligne les conséquences perturbatrices de telles brèches. À terme, la viabilité à long terme du protocole Saga dépendra de sa réponse transparente, de l’efficacité de sa correction technique et de sa capacité à renforcer son cadre de sécurité contre de futures attaques. L’écosystème dans son ensemble observera attentivement, chaque exploit fournissant des leçons apprises dans la construction d’un avenir décentralisé plus résilient.

FAQ

Q1 : Qu’est-ce que le protocole Saga ?

Le protocole Saga est une blockchain Layer 1 qui permet aux développeurs de lancer des blockchains dédiées et parallèles appelées “Chainlets”. Il vise à offrir des environnements évolutifs et personnalisables pour les applications décentralisées.

Q2 : Qu’est-ce qui a été exploité lors de la faille Saga ?

L’exploit a ciblé la chaîne SagaEVM, un environnement compatible Ethereum Virtual Machine au sein de l’écosystème Saga. Les attaquants y ont volé environ 7 millions de dollars d’actifs numériques.

Q3 : Quel est le statut actuel du réseau Saga ?

Suite à la faille, l’équipe principale de Saga a temporairement suspendu toutes les opérations du réseau. Cette suspension leur permet d’enquêter sur la brèche, de développer un correctif et d’empêcher toute fuite supplémentaire de fonds.

Q4 : Quelle est la fréquence de ce type d’exploits dans la crypto ?

Malheureusement, les exploits de smart contracts et de ponts sont un problème récurrent. En 2024, plus de 1,7 milliard de dollars ont été volés à divers protocoles crypto, les ponts cross-chain et les nouvelles infrastructures blockchain étant particulièrement vulnérables.

Q5 : Que devient l’argent volé et les utilisateurs touchés ?

L’équipe enquête sur la faille et tentera probablement de tracer les fonds. La récupération est difficile mais parfois possible si les actifs transitent par des exchanges régulés. Le protocole pourrait envisager des plans de compensation, mais les utilisateurs concernés doivent attendre une communication officielle de l’équipe Saga concernant tout processus de restitution.