Hackers estatais norte-coreanos estão mirando empresas de criptomoedas com diversas peças únicas de malware, implantadas juntamente com múltiplos golpes, incluindo reuniões falsas no Zoom.

O agente de ameaça ligado à Coreia do Norte, conhecido como UNC1069, foi observado mirando o setor de criptomoedas para roubar dados sensíveis de sistemas Windows e macOS, com o objetivo final de facilitar o roubo financeiro.

Foi avaliado que o UNC1069 está ativo desde abril de 2018. Ele possui um histórico de conduzir campanhas de engenharia social para ganho financeiro usando convites de reuniões falsas e se passando por investidores de empresas conceituadas.

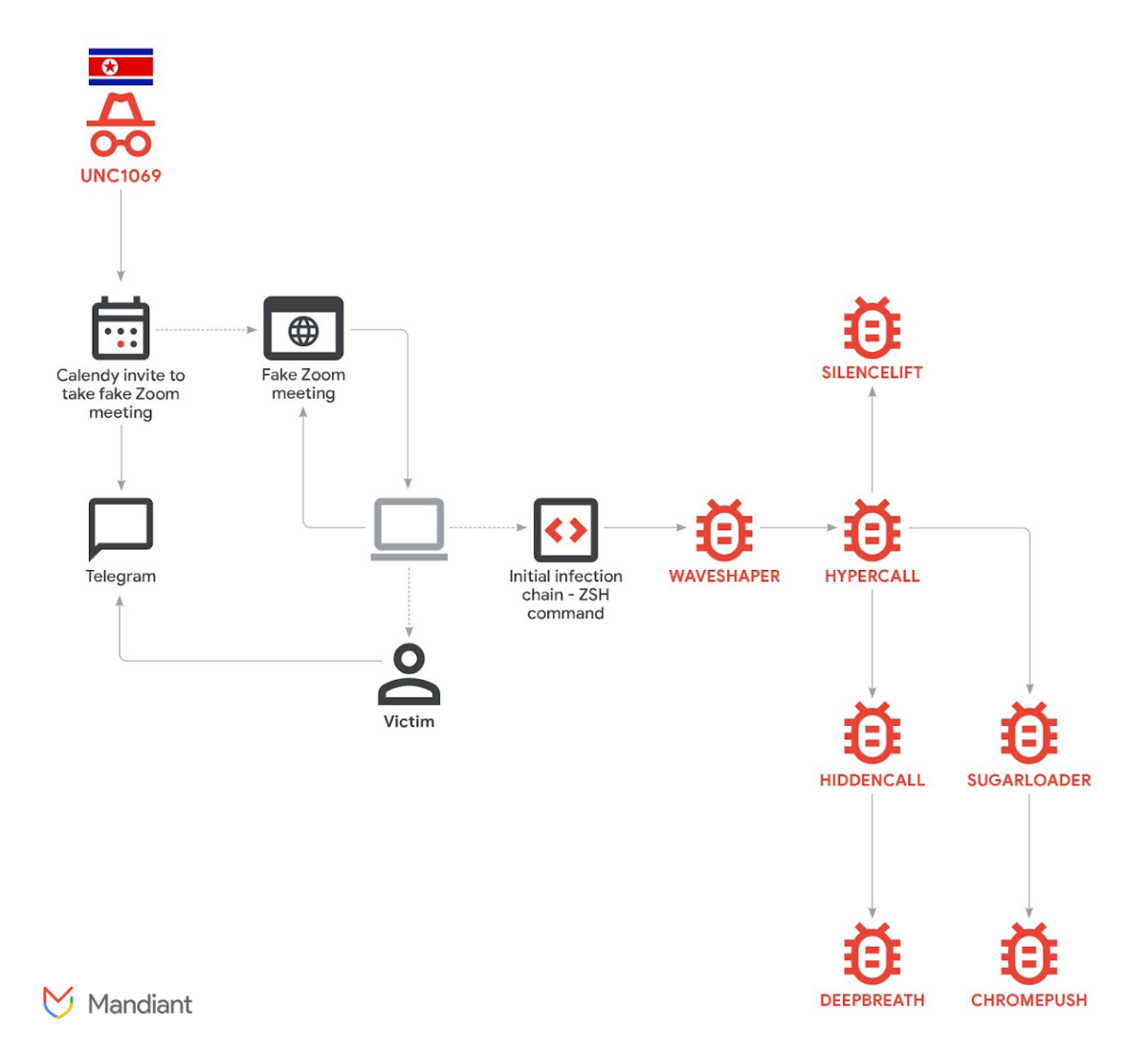

Chamada falsa no Zoom implanta ataque de malware em empresa de criptomoedas

Em seu relatório mais recente, pesquisadores do Google Mandiant detalharam sua investigação sobre uma intrusão que teve como alvo uma empresa FinTech no setor de criptomoedas. Segundo os investigadores, a intrusão começou com uma conta de Telegram comprometida pertencente a um executivo da indústria de criptomoedas.

Os atacantes utilizaram o perfil sequestrado para contatar a vítima. Eles construíram confiança gradualmente antes de enviar um convite do Calendly para uma reunião em vídeo. O link da reunião direcionava o alvo para um domínio falso do Zoom hospedado em infraestrutura controlada pelos agentes de ameaça.

Durante a chamada, a vítima relatou ter visto o que parecia ser um vídeo deepfake de um CEO de outra empresa de criptomoedas.

“Embora a Mandiant não tenha conseguido recuperar evidências forenses para verificar de forma independente o uso de modelos de IA neste caso específico, o ardil relatado é semelhante a um incidente previamente divulgado publicamente com características similares, onde deepfakes também teriam sido utilizados”, afirmou o relatório.

Cadeia de ataque. Fonte: Google Cloud

Cadeia de ataque. Fonte: Google Cloud Os atacantes criaram a impressão de problemas de áudio na reunião para justificar o próximo passo. Eles instruíram a vítima a executar comandos de solução de problemas em seu dispositivo. Esses comandos, adaptados para sistemas macOS e Windows, iniciaram secretamente a cadeia de infecção. Como resultado, diversos componentes de malware foram ativados.

A Mandiant identificou sete tipos distintos de malware usados durante o ataque. As ferramentas foram projetadas para acessar o keychain e roubar senhas, recuperar cookies de navegador e informações de login, acessar informações de sessão do Telegram e obter outros arquivos privados.

Os investigadores avaliaram que o objetivo era duplo: possibilitar o roubo potencial de criptomoedas e coletar dados que pudessem apoiar futuras campanhas de engenharia social. A investigação revelou um volume incomumente grande de ferramentas instaladas em um único host.

Grupos de golpes ligados à IA mostram maior eficiência operacional

O incidente faz parte de um padrão mais amplo. Agentes ligados à Coreia do Norte desviaram mais de US$ 300 milhões se passando por figuras confiáveis da indústria durante reuniões fraudulentas no Zoom e Microsoft Teams.

A escala da atividade ao longo do ano foi ainda mais impressionante. Conforme noticiado pelo Cryptopolitan, grupos de ameaça norte-coreanos foram responsáveis por US$ 2,02 bilhões em ativos digitais roubados em 2025, um aumento de 51% em relação ao ano anterior.

A Chainalysis também revelou que grupos de golpes ligados a provedores de serviços de IA apresentam maior eficiência operacional do que aqueles sem tais vínculos. Segundo a empresa, essa tendência sugere um futuro no qual a IA se tornará um componente padrão da maioria das operações de golpes.

Em um relatório publicado em novembro passado, o Google Threat Intelligence Group (GTIG) observou o uso, pelo agente de ameaça, de ferramentas de inteligência artificial generativa, como Gemini. Eles as utilizam para produzir materiais de isca e outras mensagens relacionadas a criptomoedas como parte de seus esforços para apoiar campanhas de engenharia social.

Desde pelo menos 2023, o grupo mudou de técnicas de spear-phishing e de alvo em finanças tradicionais (TradFi) para a indústria Web3, como exchanges centralizadas (CEX), desenvolvedores de software em instituições financeiras, empresas de alta tecnologia e pessoas em fundos de capital de risco.

Google.

O grupo também foi observado tentando utilizar o Gemini de forma indevida para desenvolver códigos com o objetivo de roubar ativos de criptomoedas. Eles também utilizam imagens deepfake e iscas em vídeo imitando pessoas da indústria de criptomoedas em suas campanhas para distribuir uma backdoor chamada BIGMACHO às vítimas, disfarçando-a como um kit de desenvolvimento de software (SDK) do Zoom.